|

Ботнеты становятся умнее и осторожнее

TDL4, один из самых совершенных на сегодня ботнетов, и вовсе приобрёл навыки террористической деятельности.

Если раньше ботнеты напоминали мощную армию, бравшую числом, а не умением, то теперь разработчики подобных систем больше ориентируются на второе. Оттого сети, образуемые программами-ботами, стали походить на террористическую или криминальную группировку.

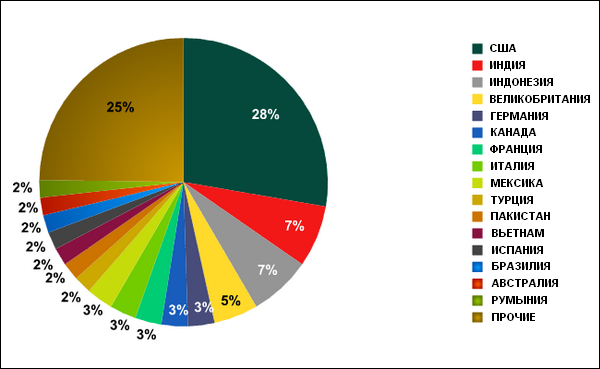

Недавним примером ботнетов нового поколения стала сеть TDL4 (идентифицируемая как TDSS), которая за первые три месяца 2011 года успела включить в свой состав 4,5 млн компьютеров. 28% заражённых машин находится в США.

TDL4 получает команды не с центральных серверов, а через пиринговую сеть. Помимо децентрализации, ботнет обеспечивает собственную маскировку и защиту с помощью специальных алгоритмов шифрования. Они скрывают активность входящих в состав ботнета утилит (а их около 30, включая псевдоантивирусы, системы рассылки спама и механизмы накрутки рекламного трафика) от программ-анализаторов, радеющих о компьютерной безопасности. Таким образом, TDL4 всё сложнее обнаружить, потому что «камуфлируется» не только собственно вредоносный код, но и косвенные признаки существования такой сети.

Значимым нововведением стала возможность заражать 64-битные ОС. Ещё одной особенностью этого ботнета является стремление «зачистить территорию» от конкурентов: ботнет TDL4 способен находить и удалять два десятка наиболее распространённых аналогов (Gbot, ZeuS, Optima и другие).

Для проникновения на компьютер используются в основном порносайты, а также некоторые видео- и файлхостинги. Непосредственные исполнители, как говорят, получают от 20 до 200 долларов за каждую тысячу заражённых ПК.

Как отмечают специалисты «Лаборатории Касперского» Сергей Голованов и Игорь Суменков, российских пользователей эпидемия TDL4 обошла стороной. Это может быть связано с тем, что злоумышленникам не платят за инфицирование компьютеров на территории нашей страны. Эксперты уверены, что ботнет продолжит развиваться и прогрессировать, становясь всё менее уязвимым.